รายงานล่าสุดแคสเปอร์สกี้ระบุว่า ตั้งแต่ปี 2024 ถึงครึ่งปีแรกของปี 2025 กลุ่มภัยคุกคามขั้นสูงหรือ APT (Advanced Persistent Threat) ที่กำลังปฏิบัติการอยู่ในภูมิภาคเอเชียแปซิฟิก มีแรงจูงใจหลักเป็นการจารกรรมไซเบอร์ รายงานนี้ยังได้เปิดเผยข้อมูลกลุ่มจารกรรมไซเบอร์รายใหญ่ที่คอยโจมตีล่าความลับของรัฐ ข่าวกรองทางทหาร และข้อมูลอื่นๆ จากรัฐบาลต่างๆ ทั่วภูมิภาคอย่างต่อเนื่อง

นูชิน ชาบับ นักวิจัยความปลอดภัยอาวุโส ทีมวิจัยและวิเคราะห์ระดับโลก (GReAT) แคสเปอร์สกี้ กล่าวว่า “เอเชียแปซิฟิกเป็นศูนย์รวมของกิจกรรมจารกรรมไซเบอร์มาโดยตลอด เนื่องจากมีภูมิทัศน์ทางภูมิรัฐศาสตร์ที่ตึงเครียด ประกอบกับการพัฒนาทั้งทางดิจิทัลและเศรษฐกิจอย่างรวดเร็ว จึงก่อให้เกิดภูมิทัศน์ภัยคุกคามที่ซับซ้อนซึ่งถูกกำหนดโดยผู้ก่อภัยคุกคามหลายรายที่มุ่งเป้าไปที่หน่วยงานและองค์กรที่มีชื่อเสียง รวมถึงหน่วยงานสำคัญในภูมิภาค”

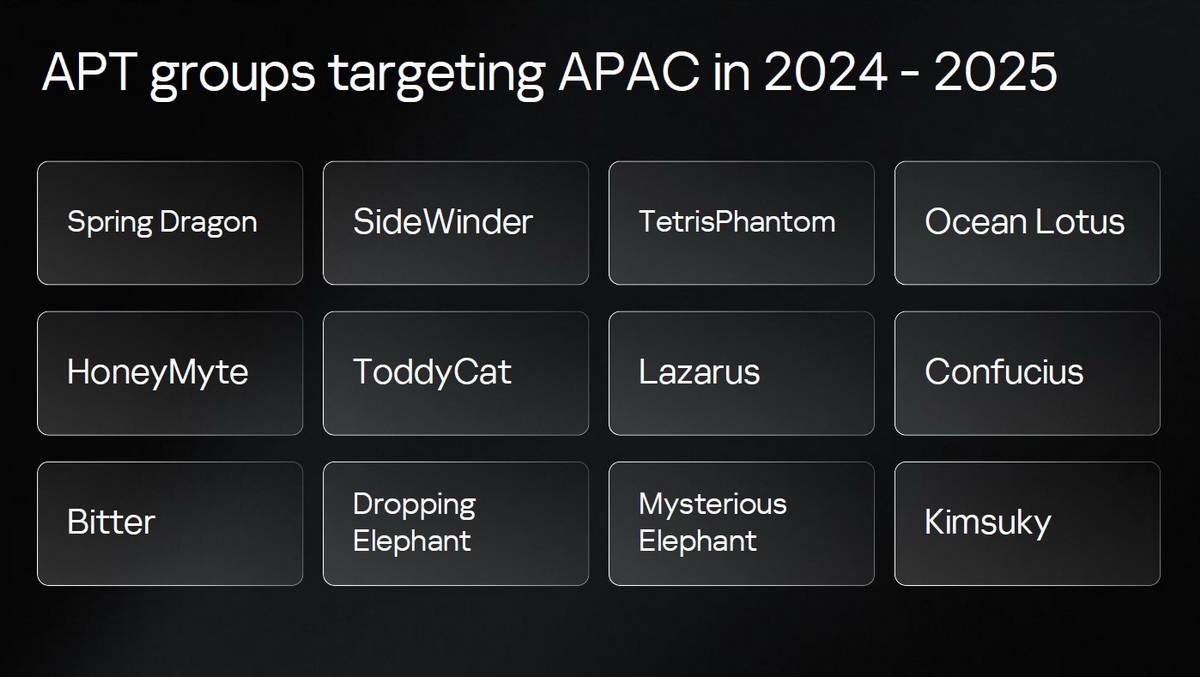

นักวิจัยของทีม Kaspersky GreATดำเนินการตรวจสอบกลุ่ม APT และปฏิบัติการมากกว่า 900 รายการทั่วโลก โดยในภูมิภาคเอเชียแปซิฟิก มีกลุ่มหลักๆ ที่ดำเนินงานตั้งแต่ปี 2024 จนถึงปัจจุบันดังนี้

- SideWinder – กลุ่ม APT นี้ถูกขนานนามว่าเป็น “ภัยคุกคามที่ร้ายแรงที่สุดในเอเชียแปซิฟิก” โดยมุ่งเป้าโจมตีรัฐบาล กองทัพ และหน่วยงานการทูตในภูมิภาคด้วยแพลตฟอร์มการโจมตีแบบสเปียร์ฟิชชิงและแบบซับซ้อน กลุ่มนี้สนใจภาคการเดินเรือและทะเล (บังกลาเทศ กัมพูชา และเวียดนาม) และโลจิสติกส์ (จีน อินเดีย และมัลดีฟส์) เมื่อเดือนมีนาคมที่ผ่านมา ผู้เชี่ยวชาญของแคสเปอร์สกี้ยังได้เปิดเผยว่ากลุ่มนี้มุ่งความสนใจไปที่โรงไฟฟ้านิวเคลียร์และโรงไฟฟ้าพลังงานนิวเคลียร์ทั่วเอเชียใต้มากขึ้น

SideWinder ปรับเปลี่ยนเครื่องมืออย่างรวดเร็วเพื่อหลีกเลี่ยงการตรวจจับ ทำให้เป็นภัยคุกคามที่ดำเนินการได้อย่างต่อเนื่อง ในการโจมตีโครงสร้างพื้นฐานนิวเคลียร์ กลุ่มนี้จะใช้อีเมลแบบสเปียร์ฟิชชิงที่ปรับแต่งมาเป็นพิเศษ ซึ่งดูเหมือนจะเกี่ยวข้องกับกฎระเบียบหรือการปฏิบัติงานของโรงงาน การเปิดอีเมลเหล่านี้จะกระตุ้นให้เกิดห่วงโซ่มัลแวร์ ซึ่งอาจทำให้ผู้โจมตีเข้าถึงข้อมูลปฏิบัติการ งานวิจัย และข้อมูลบุคลากรที่ละเอียดอ่อนได้

ทั้งนี้มีรายงานว่าศรีลังกา เนปาล เมียนมาร์ อินโดนีเซีย และฟิลิปปินส์ ก็อยู่ในรายชื่อเป้าหมายของ SideWinder เช่นกัน

- Spring Dragon หรือ Lotus Blossom – ภัยคุกคามนี้สนใจเวียดนาม ไต้หวัน และฟิลิปปินส์เป็นพิเศษ โดยใช้ประโยชน์จากการสเปียร์ฟิชชิง การหาช่องโหว่ และการโจมตีแบบ watering hole เพื่อแทรกซึมเข้าไปในเครื่องของเหยื่อ นักวิจัยแคสเปอร์สกี้ได้ตรวจพบตัวอย่างมัลแวร์ 1,000 ตัวอย่าง ซึ่งถูกใช้มานานกว่าทศวรรษเพื่อโจมตีหน่วยงานรัฐบาลในเอเชียตะวันออกเฉียงใต้

- Tetris Phantom – นักวิจัยทีม GReAT ค้นพบกลุ่ม APT นี้ในปี 2023 กลุ่มนี้เริ่มใช้มัลแวร์ที่ซับซ้อนสูงโดยมุ่งเป้าไปที่ไดรฟ์ USB ที่ปลอดภัย ตั้งแต่ปี 2016 ถึง 2025 กลุ่มนี้ได้เพิ่มเครื่องมือโจมตีสองรายการ ได้แก่ BoostPlug ซึ่งเป็นเฟรมเวิร์กแบบปลั๊กอิน และ DeviceCync ซึ่งแทรก ShadowPad, PhantomNet และ Ghost RAT ลงในเครื่องของเหยื่อ

- HoneyMyte – เป็นที่รู้จักในด้านการขโมยข้อมูลที่ละเอียดอ่อนทางการเมืองและกลยุทธ์จากรัฐบาลและหน่วยงานการทูตในเอเชียตะวันออกเฉียงใต้ โดยเฉพาะอย่างยิ่งเมียนมาร์และฟิลิปปินส์ ปัจจุบันผู้ก่อภัยคุกคามรายนี้ใช้มัลแวร์ ToneShell ซึ่งติดตั้งผ่านตัวโหลดเดอร์หลายตัวในแคมเปญต่างๆ ตลอดปี 2024 – 2025

- ToddyCat – มุ่งเป้าไปที่เหยื่อรายใหญ่ในมาเลเซียเป็นหลักตั้งแต่ปี 2020 กลุ่มนี้มีความเชี่ยวชาญทางเทคนิคขั้นสูง และได้พัฒนาเครื่องมืออันตรายโดยใช้โค้ดที่เผยแพร่ต่อสาธารณะเพื่อหลบเลี่ยงซอฟต์แวร์รักษาความปลอดภัยที่ถูกต้องตามกฎหมาย เพื่อหลีกเลี่ยงการตรวจพบและรักษาการเข้าถึงอย่างลับๆ ภายในสภาพแวดล้อมของเป้าหมาย

- Lazarus – กลุ่มลาซารัสเป็นที่รู้จักจากเหตุการณ์ปล้นธนาคารบังกลาเทศอันอื้อฉาว “Bangladesh Bank Heist” กลุ่มผู้ก่อภัยคุกคามที่ได้รับการสนับสนุนจากรัฐบาลรายนี้ยังคงเป็นหนึ่งใน APT หลักในภูมิภาคเอเชียแปซิฟิก โดยมีทั้งการจารกรรมและแคมเปญที่มุ่งหวังผลกำไร

ต้นปี 2025 ที่ผ่านมา ผู้เชี่ยวชาญของทีม GReAT ได้ค้นพบ “Operation SyncHole” ซึ่งเป็นแคมเปญใหม่ของ Lazarus ที่ผสมผสานการโจมตีแบบ watering hole เข้ากับการใช้ประโยชน์จากช่องโหว่ในซอฟต์แวร์ของบุคคลที่สามเพื่อโจมตีองค์กรในเกาหลีใต้ ในระหว่างการวิจัย ผู้เชี่ยวชาญยังค้นพบช่องโหว่แบบซีโร่เดย์ในซอฟต์แวร์ Innorix Agent อีกด้วย บริษัทเกาหลีใต้อย่างน้อย 6 แห่งในภาคส่วนสำคัญตกเป็นเป้าหมาย โดยจำนวนเหยื่อที่แท้จริงอาจสูงกว่านี้

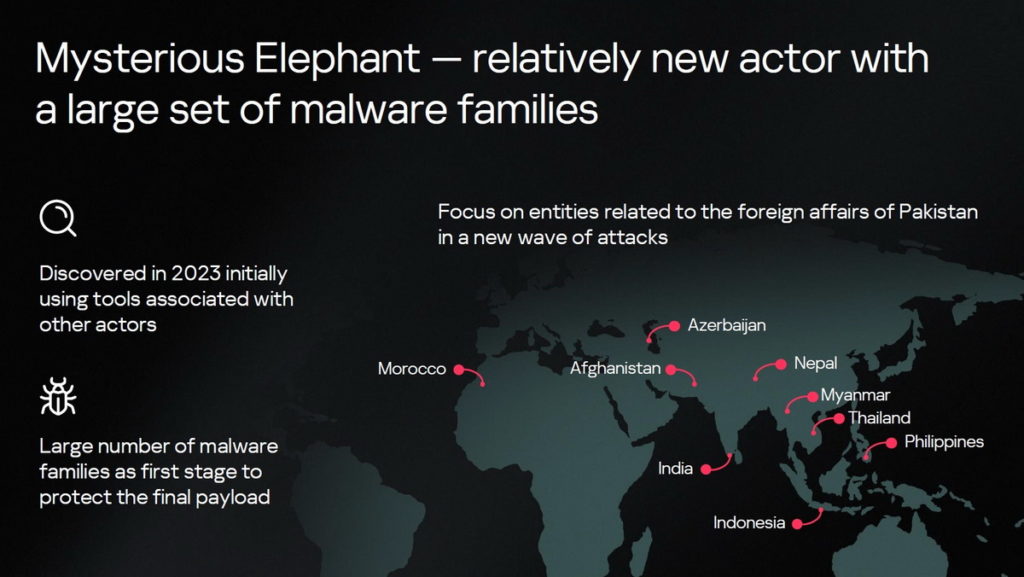

- Mysterious Elephant – แคสเปอร์สกี้ตรวจพบกลุ่มนี้ครั้งแรกในเดือนพฤษภาคม 2023 กลุ่มนี้ใช้แบ็กดอร์ตระกูลใหม่ที่สามารถสั่งการและจัดการไฟล์อย่างลับๆ โดดเด่นและบางครั้งก็ซ้อนทับกับเทคนิคของ APT เช่น Dropping Elephant, Origami Elephant, Bitter, Confucius และ Side

ในปี 2025 ผู้เชี่ยวชาญของแคสเปอร์สกี้พบว่ากลุ่มนี้ได้เพิ่มเครื่องมือและเทคนิคใหม่ๆ อย่างต่อเนื่องเพื่อกำหนดเป้าหมายโจมตีเหยื่อในปากีสถาน ศรีลังกา และบังกลาเทศ

“ผู้เชี่ยวชาญพบว่ามีความเป็นไปได้สูงที่กลุ่ม APT ที่มุ่งเป้าไปที่รัฐบาล ความลับทางทหาร และหน่วยข่าวกรองเชิงกลยุทธ์เหล่านี้จะได้รับการสนับสนุนจากรัฐ ต่างจากอาชญากรไซเบอร์ทั่วไปที่มุ่งหวังเพียงผลประโยชน์ทางการเงิน เมื่อพิจารณาจากกิจกรรม APT ที่สำคัญในภูมิภาคเอเชียแปซิฟิก จะเห็นได้ชัดว่าแคมเปญเหล่านี้ไม่ได้เป็นเพียงการขโมยข้อมูลเท่านั้น แต่ยังเป็นการสร้างความได้เปรียบทางภูมิรัฐศาสตร์อย่างเด็ดขาดอีกด้วย องค์กรต่างๆ โดยเฉพาะอย่างยิ่งในภาคส่วนที่มีความอ่อนไหวจึงจำเป็นจะต้องเสริมสร้างความมั่นคงปลอดภัยไซเบอร์และลงทุนในคลังข้อมูลภัยคุกคาม เพื่อให้ก้าวล้ำหน้าภัยคุกคามที่เปลี่ยนแปลงไปเหล่านี้” นูชินกล่าวเสริม

แคสเปอร์สกี้แนะนำให้ตรวจจับอย่างแม่นยำ ตอบสนองอย่างรวดเร็ว และแก้ไขช่องโหว่อย่างทันท่วงที เพื่อป้องกันการโจมตีของกลุ่ม APT คำแนะนำเพิ่มเติมมีดังต่อไปนี้

- อัปเดตซอฟต์แวร์บนอุปกรณ์ทุกเครื่องที่ใช้อยู่เสมอ เพื่อป้องกันไม่ให้ผู้โจมตีแทรกซึมเครือข่ายโดยการใช้ประโยชน์จากช่องโหว่

- ดำเนินการตรวจสอบความปลอดภัยทางไซเบอร์ของเครือข่ายและทรัพย์สินเพื่อเปิดเผยช่องโหว่และระบบที่มีช่องโหว่ และแก้ไขจุดอ่อนใดๆ ที่พบภายในขอบเขตหรือภายในเครือข่าย

- เพื่อปกป้ององค์กรจากภัยคุกคามหลากหลายรูปแบบ แนะนำโซลูชันจากกลุ่มผลิตภัณฑ์ Kaspersky Next ที่ให้การป้องกันแบบเรียลไทม์ การมองเห็นภัยคุกคาม การตรวจสอบ และการตอบสนองของ EDR และ XDR สำหรับองค์กรทุกขนาดและทุกอุตสาหกรรม

- ให้ผู้เชี่ยวชาญด้าน InfoSec ใช้บริการข้อมูลเชิงลึกเกี่ยวกับภัยคุกคามทางไซเบอร์ที่มุ่งเป้าไปที่องค์กร โซลูชัน Kaspersky Threat Intelligence ล่าสุดจะช่วยให้ได้รับข้อมูลบริบทที่ครอบคลุมตลอดวงจรการจัดการเหตุการณ์ทั้งหมด และช่วยให้สามารถระบุความเสี่ยงทางไซเบอร์ได้อย่างทันท่วงที