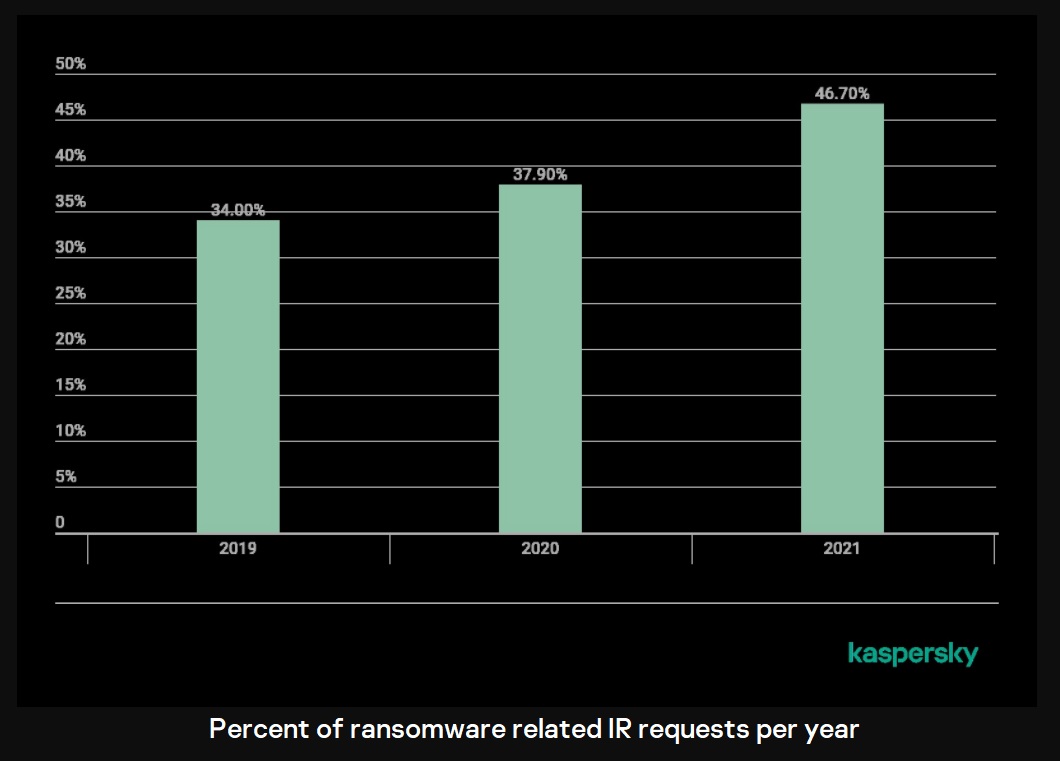

การตอบสนองต่อเหตุการณ์ (Incident response หรือ IR) คือการที่บริษัทต่างๆ ขอให้ทีมเจ้าหน้าที่ดำเนินการเมื่อเกิดการละเมิด เพื่อจำกัดความเสียหายและป้องกันไม่ให้การโจมตีแพร่กระจาย สำหรับแคสเปอร์สกี้ IR จะจัดการโดยทีม Global Response Emergency Team (GERT) ซึ่งเป็นทีมเฉพาะสำหรับองค์กรขนาดกลางถึงขนาดใหญ่ ข้อมูลตั้งแต่เดือนมกราคมถึงพฤศจิกายน 2021 เหตุการณ์ด้านความปลอดภัยที่จัดการโดย GERT นั้นเชื่อมโยงกับแรนซัมแวร์มากถึงเกือบ 50% ของคำขอ IR ทั้งหมด ซึ่งเพิ่มขึ้นเกือบ 12% เมื่อเทียบกับปี 2020

นี่เป็นหนึ่งในการค้นพบที่สำคัญที่สุดจากรายงานของแคสเปอร์สกี้ เรื่อง “Story of the Year: Ransomware in the Headlines” ซึ่งเป็นส่วนหนึ่งของชุดรายงาน Security Bulletin ประจำปีของแคสเปอร์สกี้ ซึ่งตรวจสอบแนวโน้มความปลอดภัยที่สำคัญในปีที่ผ่านมา Story of the Year 2021 จะเจาะลึกถึงแนวทางแรนซัมแวร์ในปัจจุบันและสิ่งที่คาดการณ์ในปี 2022

แรนซัมแวร์กลายเป็นเรื่องเด่นแห่งปีด้านการรักษาความปลอดภัยในโลกไซเบอร์อย่างไม่อาจโต้แย้งได้ ทั้งการทำลายท่อส่งก๊าซและบริการด้านสุขภาพของรัฐบาล ผู้โจมตีแรนซัมแวร์ได้ปรับปรุงคลังอาวุธของตน เน้นโจมตีองค์กรขนาดใหญ่น้อยลง และมีระบบนิเวศใต้ดินที่สนับสนุนความพยายามโจมตีของแก๊งแรนซัมแวร์

ในช่วง 11 เดือนแรกของปี 2021 เปอร์เซ็นต์ของคำขอเรื่องการตอบสนองต่อเหตุการณ์ หรือคำขอ IR ที่ดำเนินการโดยทีม GERT ของแคสเปอร์สกี้อยู่ที่ 46.7% (37.9% ในปี 2020 และ 34% ในปี 2019)

โดยกลุ่มเป้าหมายส่วนใหญ่อยู่ในภาครัฐและภาคอุตสาหกรรม เมื่อรวมกันแล้วการโจมตีทั้งสองอุตสาหกรรมมีสัดส่วนเกือบ 50% ของคำขอ IR ที่เกี่ยวข้องกับแรนซัมแวร์ทั้งหมดในปี 2021 เป้าหมายยอดนิยมอื่นๆ ได้แก่ ไอทีและสถาบันการเงิน

อย่างไรก็ตาม เนื่องจากผู้โจมตีแรนซัมแวร์ได้เปลี่ยนเป็นการเรียกค่าไถ่ที่ใหญ่กว่าและเป้าหมายที่มีรายละเอียดสูง อีกทั้งเผชิญกับแรงกดดันที่เพิ่มขึ้นจากนักการเมืองและหน่วยงานบังคับใช้กฎหมาย ซึ่งทำให้การเพิ่มประสิทธิภาพของการโจมตีมีความสำคัญอย่างยิ่ง

ด้วยเหตุนี้ ผู้เชี่ยวชาญของแคสเปอร์สกี้จึงสังเกตเห็นแนวโน้มสำคัญสองประการที่จะได้รับความนิยมในปี 2022 ประการแรก กลุ่มแรนซัมแวร์มักจะสร้างแรนซัมแวร์ Linux builds เพื่อเพิ่มพื้นที่การโจมตี นี่คือสิ่งที่เคยเห็นในกลุ่ม RansomExx และ DarkSide ประการที่สอง ผู้โจมตีแรนซัมแวร์จะเริ่มให้ความสำคัญกับ “แบล็กเมล์ทางการเงิน” มากขึ้น คือการข่มขู่ว่าจะเปิดเผยข้อมูลเกี่ยวกับบริษัทต่างๆ ที่กำลังประสบกับเหตุการณ์ทางการเงินที่สำคัญ (เช่น การควบรวมกิจการหรือการเข้าซื้อกิจการ) เพื่อประเมินราคาหุ้นต่ำ เมื่อบริษัทต่างๆ อยู่ในสถานะทางการเงินที่เปราะบาง จึงมักจะจ่ายค่าไถ่

นายวลาดิเมียร์ คุซคอฟ หัวหน้าฝ่าย Threat Exploration ของแคสเปอร์สกี้ กล่าวว่า “เราเริ่มพูดถึง Ransomware 2.0 ในปี 2020 และสิ่งที่เราได้เห็นในปี 2021 คือยุคใหม่ของแรนซัมแวร์ที่กำลังดำเนินการเต็มพลัง ผู้โจมตีแรนซัมแวร์ไม่ใช่แค่เข้ารหัสข้อมูลเท่านั้น แต่กำลังขโมยข้อมูลจากเป้าหมายสำคัญขนาดใหญ่ และขู่ว่าจะเปิดเผยข้อมูลหากเหยื่อไม่จ่ายเงิน และในปี 2022 นี้ Ransomware 2.0 ก็จะยังมีอยู่”

นายเฟดอร์ ซินิตซิน ผู้เชี่ยวชาญด้านความปลอดภัย แคสเปอร์สกี้ กล่าวว่า “ในขณะเดียวกัน เมื่อเรื่องแรนซัมแวร์เป็นข่าวดัง หน่วยงานบังคับใช้กฎหมายก็ทำงานอย่างหนักเพื่อล้มล้างกลุ่มอาชญากรไซเบอร์ ซึ่งเป็นสิ่งที่เกิดขึ้นกับ DarkSide และ REvil ซึ่งหมายความว่ากลุ่มอาชญากรไซเบอร์จะต้องปรับปรุงกลวิธีในปี 2022 เพื่อรักษาผลประโยชน์ให้ได้ โดยเฉพาะอย่างยิ่งหากรัฐบาลบางแห่งจ่ายค่าไถ่อย่างผิดกฎหมายซึ่งกำลังมีการหารือประเด็นนี้กันอยู่”

- อ่านเพิ่มเติม Kaspersky Security Bulletin’s Story of the Year: Ransomware in the Headlines

- ดูยูทูป “The Lifecycle of Ransomware Gangs” เพื่อฟังข้อมูลจาก Dmitry Galov และ Leonid Bezvershenko ผู้เชี่ยวชาญทีม Global Research and Analysis (GReAT) ของแคสเปอร์สกี้ เกี่ยวกับวิธีที่กลุ่มอาชญากรไซเบอร์ทำงานและสาเหตุที่ทำให้กลุ่มแตกแยกย้ายกันไป

ผู้เชี่ยวชาญของแคสเปอร์สกี้แนะนำขั้นตอนเพื่อปกป้องธุรกิจของคุณจากแรนซัมแวร์ ดังนี้

- ห้ามเปิดเผยบริการเดสก์ท็อประยะไกล (เช่น RDP) ในเครือข่ายสาธารณะ เว้นแต่จำเป็นจริงๆ และใช้รหัสผ่านที่รัดกุมสำหรับบริการประเภทนี้เสมอ

- ติดตั้งแพตช์ที่พร้อมใช้งานทันทีสำหรับโซลูชัน VPN เชิงพาณิชย์ ซึ่งให้การเข้าถึงสำหรับพนักงานระยะไกลและทำหน้าที่เป็นเกตเวย์ในเครือข่าย

- อัปเดตซอฟต์แวร์บนอุปกรณ์ทั้งหมดอยู่เสมอ เพื่อป้องกันแรนซัมแวร์จากการใช้ประโยชน์จากช่องโหว่

- เน้นกลยุทธ์การป้องกันในการตรวจจับ lateral movements และการขโมยข้อมูลไปยังอินเทอร์เน็ต ให้ความสนใจเป็นพิเศษเรื่องการรับส่งข้อมูลขาออกเพื่อตรวจหาการเชื่อมต่อของอาชญากรไซเบอร์ สำรองข้อมูลอย่างสม่ำเสมอ ตรวจสอบให้แน่ใจว่าสามารถเข้าถึงข้อมูลที่สำรองได้อย่างรวดเร็วในกรณีฉุกเฉินเมื่อจำเป็น ใช้ข้อมูลวิเคราะห์ Threat Intelligence ล่าสุดเพื่อรับทราบ TTP จริงที่ผู้คุกคามใช้

- ใช้โซลูชันเช่น Kaspersky Endpoint Detection and Response และ Kaspersky Managed Detection and Response ซึ่งช่วยในการระบุและหยุดการโจมตีตั้งแต่ระยะแรก ก่อนที่ผู้โจมตีจะบรรลุเป้าหมายสุดท้าย

- ให้ความรู้แก่พนักงานเพื่อปกป้องสภาพแวดล้อมขององค์กร หลักสูตรฝึกอบรมเฉพาะทางสามารถช่วยได้ เช่น หลักสูตร Kaspersky Automated Security Awareness Platform และบทเรียนฟรีเกี่ยวกับวิธีการป้องกันการโจมตีจากแรนซัมแวร์

- ใช้โซลูชันการรักษาความปลอดภัยสำหรับเอ็นด์พอยต์ที่เชื่อถือได้ เช่น Kaspersky Endpoint Security for Business ที่มีฟีเจอร์การป้องกันการเจาะระบบ การตรวจจับพฤติกรรม และเอ็นจิ้นการแก้ไขที่สามารถย้อนกลับการกระทำที่เป็นอันตรายได้ โซลูชั่น KESB นี้ยังมีกลไกป้องกันตัวเองซึ่งสามารถป้องกันการเอาออกโดยอาชญากรไซเบอร์

ที่มา: พิตอน คอมมิวนิเคชั่น